Termine

| 03. - 04.06. | WithSecure Anwendertreffen |

| 05. - 06.06. | WithSecure EPP-Training |

| 10. - 12.06. | WithSecure PM/CS/SS Training |

| 13.06. | WithSecure ESS Training |

Aktuelle Versionsnummern

| Policy Manager | 15.30/16.01 |

| Client Security | 15.30/16.00 |

| Client Security Mac | 15.03 |

| Linux Security 64 | 12.00 |

| Server Security | 15.30/16.00 |

| E-Mail und Server Security | 15.10 |

| Atlant | 1.0 |

Remote-Support

Wir helfen wir unseren Kunden telefonisch, per E-Mail und über Remote-Support (z.B. über TeamViewer).

Kunden mit Gold-Support erhalten Remote-Support in der Regel kostenfrei.

Sprechen Sie uns an.

Richtlinien-Audit

Wir überprüfen den Zustand Ihrer F-Secure-Installation.

Wir überprüfen den Zustand Ihrer F-Secure-Installation.

Sprechen Sie uns an.

Kryptotrojaner-Audit

Wir überprüfen den Zustand Ihres Kryptotrojaner-Schutzes.

Sprechen Sie uns an.

Über 30 Jahre IT-Erfahrung

Sicherheitsprodukte, Akademie und Gold-Support:

Das kann nur perComp.

Hinweise zu Kaseya

F-Secure Client Security und Server Security

F-Secure Client Security und Server Security erkennen die Angriffe auf VSA-Systeme über Virus-Signaturen und die Sicherheits-Cloud. Selbstverständlich ist nicht garantiert, dass alle Varianten bzw. zukünftige Varianten so erkannt werden.

Der Botnetz-Blocker verhindert den Verbindungsaufbau zu den bekannten Command&Control-Servern.

perComp empfiehlt: Behalten Sie die Kontrolle, indem Sie über die Anwendungssteuerung IoCs auflauern.

Indicators of compromise (IoC) können beispielsweise über die Anwendungssteuerung (Premium-Feature) abgefragt werden.

Die Anwendungssteuerung ist Teil von:- Client Security Premium

- Server Security Premium

- E-Mail und Server Security Premium

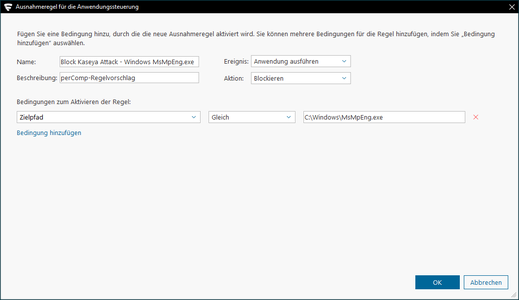

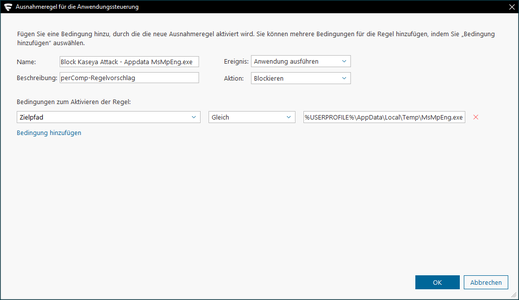

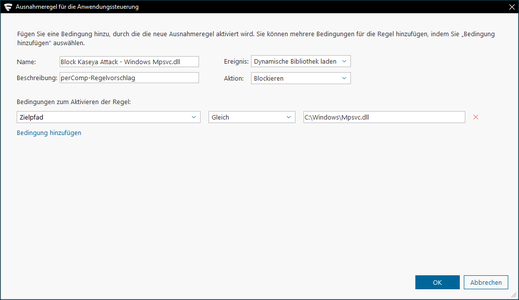

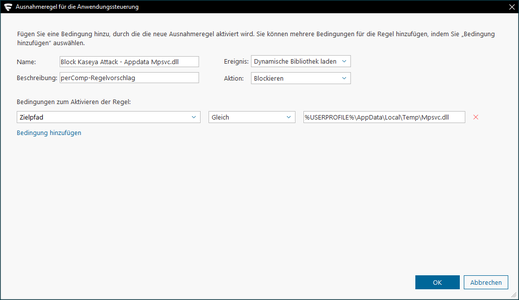

Beispiele für IoCs:

- C:\Windows\MsMpEng.exe

- C:\Users\<user>\AppData\Local\Temp\MsMpEng.exe

- C:\Windows\Mpsvc.dll

- C:\Users\<user>\AppData\Local\Temp\Mpsvc.dll

In den Regeln der Anwendungssteuerung wird kein Platzhalter <user>, sondern die Windows-Systemvariable %USERPROFILE% benutzt.

- %USERPROFILE%\AppData\Local\Temp\MsMpEng.exe

- %USERPROFILE%\AppData\Local\Temp\Mpsvc.dll

Regeln, die solche Dateien blockieren und melden, können so aussehen:

F-Secure Endpoint Detection & Response

F-Secure Elements Endpoint Detection and Response erkennt diverse weitere Aktionen, über die die Angriffe erfolgen.

Weitere Infos und Fragen

Weitere Infos: F-Secure statement on July 2nd Kaseya VSA incident

Wenden Sie sich gerne an Ihren Support, wenn Sie Fragen haben.

Diese Seite wurde zuletzt am 06.07.2021 um 12:30 Uhr geändert.